Portail des développeurs d’applications : La meilleure personne pour gérer un système de gestion des identités et des accès

Un système de gestion des identités et des accès, tel que celui proposé par cidaas, offre des fonctions exceptionnelles :

- Il permet de créer une identité cohérente sur tous les canaux de communication.

- Il offre une expérience d’authentification unique transparente.

- Il renforce la sécurité de l’accès en mettant en œuvre une authentification multifactorielle.

- Il offre une authentification et une expérience de connexion conviviales.

Mais qui est la personne la mieux placée pour gérer la gestion des identités et des accès ? Qui prend les décisions concernant l’accès à une application spécifique ? Qui décide si une authentification multifactorielle est nécessaire pour un service ? Et qui conçoit le processus d’enregistrement et d’intégration des utilisateurs ? Avez-vous besoin d’une équipe IAM dédiée pour cela, ou le département informatique est-il le mieux placé, ou encore les unités opérationnelles devraient-elles prendre ces décisions ? Comme vous pouvez le constater, de nombreuses questions se posent, que nous aimerions aborder plus en détail dans cet article.

Qui souhaite modifier lui-même les paramètres des systèmes de gestion de l’identité et de l’accès de cidaas?

Avant de pouvoir répondre aux questions ci-dessus, nous devons nous demander qui a intérêt à modifier les paramètres en premier lieu. Dans l’ensemble, les intérêts entre une entreprise et la gestion de l’identité des clients présentent quelques différences mineures. Il ne fait aucun doute que les services ont tout intérêt à mettre en œuvre les processus qu’ils jugent appropriés pour l’utilisateur. Cela varie souvent beaucoup en fonction de la fonction du système, qu’il s’agisse d’attirer des clients potentiels ou d’effectuer des tâches importantes et sensibles telles que des transactions bancaires. Les principaux objectifs sont les suivants

- Créer une expérience utilisateur impressionnante.

- Reconnaissance sur tous les canaux (image de marque).

- Simplifier l’utilisation des services.

- Garantir la validité des comptes utilisateurs grâce à une vérification sécurisée de l’identité et éviter la fraude aux services.

Les équipes techniques mettent en œuvre les exigences des unités commerciales et fournissent de nouvelles fonctions dans leurs applications, qu’il s’agisse d’applications web ou mobiles. L’histoire décrite ici est très simplifiée. Dans une entreprise, de nombreuses équipes peuvent développer différents services.

Qui est réellement autorisé à modifier les paramètres des systèmes de gestion de l’identité et de l’accès de cidaas?

Le dicton « plusieurs cuisiniers gâtent le bouillon » s’applique aussi en partie aux paramètres d’un système de gestion des identités et des accès. Toutefois, de nombreux « cuisiniers », en particulier ceux qui possèdent des connaissances spécialisées, peuvent rendre la configuration plus efficace. Un « cuisinier » qui comprend à quoi sert son « plat » et quelles sont les exigences à respecter peut contribuer de manière significative à la configuration de son application. C’est pourquoi nous avons développé le portail des développeurs d’applications. Chaque équipe peut y gérer ses propres applications. De cette manière, le nombre de « cuisiniers » est réduit et les bonnes équipes peuvent effectuer les réglages. Toutefois, il convient de tenir compte de certaines exigences éprouvées :

- Le développeur doit comprendre OAuth2 et OIDC, en particulier les paramètres liés à la sécurité.Les champs d’application doivent être sélectionnés avec soin.

- Les conventions doivent être respectées.Une dénomination correcte est essentielle pour que les autres sachent de quelle application il s’agit.

- Certains paramètres doivent être centralisés, tels que l’approbation du fournisseur, l’autorisation d’utiliser des adresses électroniques jetables, les méthodes de vérification disponibles et l’affichage des champs du profil.

Le portail du développeur permet une gestion décentralisée pour un fonctionnement efficace, une configuration rapide et un travail indépendant des équipes – qui est la meilleure personne pour gérer un système de gestion des identités et des accès ?

Avec le portail des développeurs de cidaas, les équipes peuvent créer, mettre à jour et personnaliser leurs applications (clients OAuth2) de manière indépendante. S’il est nécessaire de modifier le flux de travail, d’ajouter de nouveaux champs de profil obligatoires ou des paramètres multifacteurs, les équipes peuvent agir de manière indépendante et effectuer des configurations rapidement. En outre, le portail propose des évaluations dédiées aux applications, telles que le nombre de connexions quotidiennes et de nouveaux enregistrements via le service. Outre les applications destinées aux utilisateurs, des intégrations peuvent également être réalisées avec d’autres systèmes, appelés « clients non interactifs », afin d’assurer la communication interne via OAuth2 et d’effectuer des actions spécifiques.

| Function | Description |

|---|---|

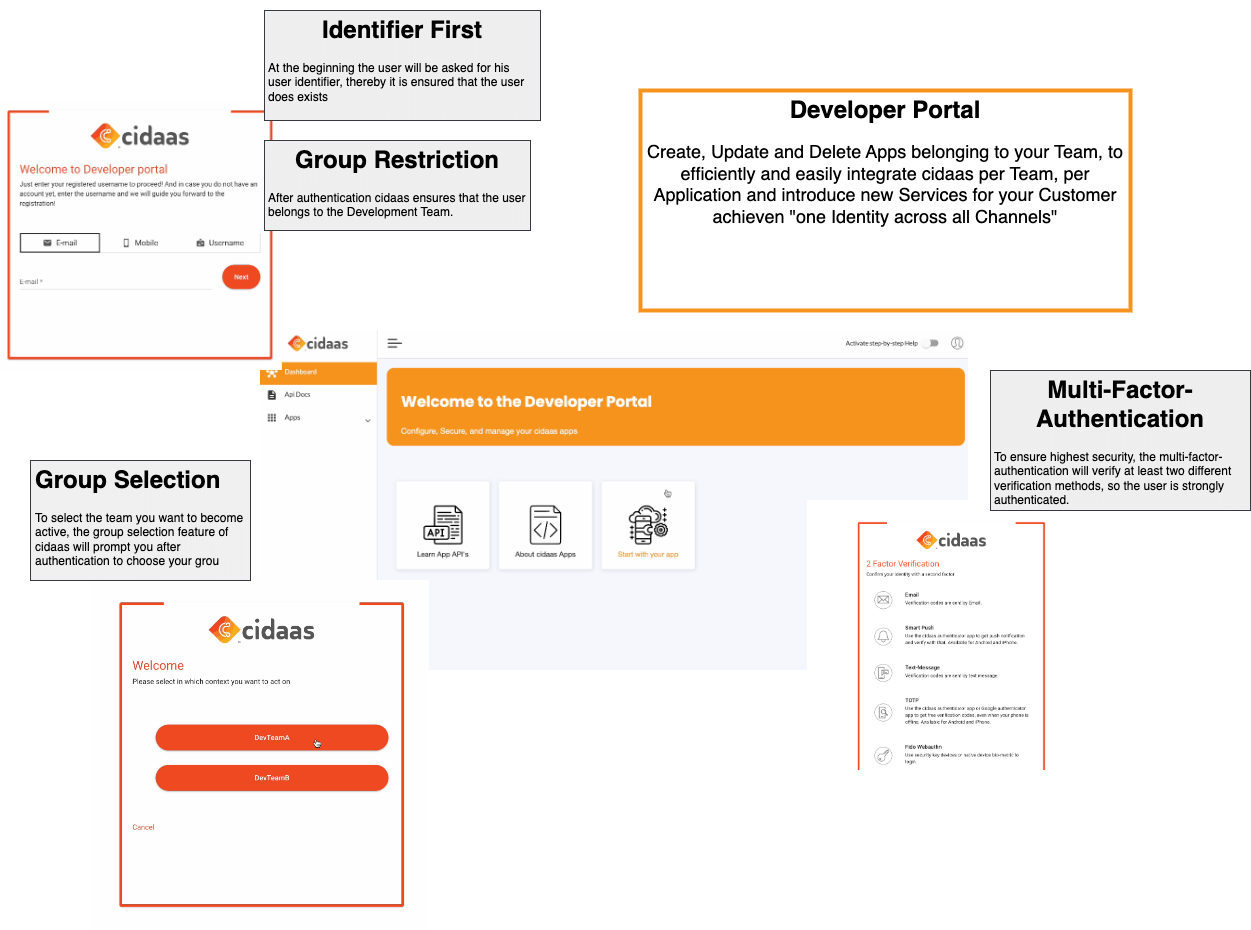

| Restriction de groupe / de rôle (validation) | En fonction de la fonction de restriction du rôle du groupe, seules les personnes appartenant au groupe des développeurs sont autorisées à se connecter au portail des développeurs. |

| Sélection du groupe | Dès qu’un développeur se connecte, on lui demande pour quelle équipe il sera actif dans l’étape suivante. Cela se fait via la sélection de groupe s’il est membre de plusieurs équipes (groupes DeverloperGT). |

| Authentification multifactorielle | Les configurations des applications étant très sensibles, l’authentification multifactorielle est obligatoire. |

Comme nous l’avons déjà mentionné, la représentation esquissée ici est une version très simplifiée. Afin de vous donner un aperçu complet de cidaas et de vous présenter les diverses possibilités de la solution européenne de pointe de cidaas ou du portail pour développeurs d’applications de cidaas, nous serions heureux de prendre contact avec vous et d’organiser une présentation de démonstration.