PSD2 – Universal Login per OpenId/SSO für Web-Schnittstellen: Digitalisierung sichert Marktanteile

Mit der PSD2 Anfang 2018 sind Banken in der Pflicht, die neu zu schaffenden Web-Schnittstellen zu sichern. Das „Wie“ ist mit genau definierten Anforderungen verbunden. Thomas Widmann (CEO WidasConcepts) stellt die verschiedenen Möglichkeiten vor. Die cleverste dürfte aber ein Universal-Login sein.

von Thomas Widmann, WidasConcepts

Mit PSD2 werden viele weitere Drittanbieter zum Payment Service Provider (PSP) und oder Account Information Service Provider (AISP). Das mit dem PSD2-Standard verbundene Ziel ist, der elektronischen Bezahlung neuen Schwung zu geben und sie im Zuge der Digitalisierung an moderne Anforderungen anzupassen. Beispielsweise können damit Leistungen und deren Bezahlung leichter verknüpft werden. Anstelle von oder ergänzend zur Zahlung per Kreditkarte, Paydirekt, Sofort-Überweisung oder Paypal in Online-Shops, bietet der PSP die direkte Bezahlmöglichkeit direkt im Leistungsfluss, etwa für Micro-Payments oder Abo-Zahlungen. Klar ist, dass damit auch der Papierbeleg, die Rechnung verschwindet.

Um Transparenz über diese Bezahltransaktionen herzustellen, ist ein AISP nötig – und zwar bei allen Finanzinstituten, die der Kunden nutzt. Der Gesamt-Finanzstatus eines Kunden ist demnach nicht mehr bei einer einzelnen Bank verankert. AISPs werden den Gesamt-Finanzstatus und weitere Dienste voraussichtlich kostenfrei anbieten, um über Zusatzangebote und Provisionen Umsätze zu generieren. Gerade für AISPs geht es um die perfekte User Experience.

Starke Benutzerauthentifizierung

Banken nutzen bereits seit langem die Benutzerauthentifizierung (Login) und -legitimierung (transaktionsbezogene Autorisierung mit TANs) zur Identifizierung der Kunden. Insbesondere in der Legitimierung werden wieder neue Verfahren der Zwei-Faktor-Authentifizierung entwickelt, die die Sicherheit erhöhen sollen. Dazu gehören Foto-TAN, TAN-Generator-Geräte, SMS-basierte TAN und nun auch Apps, die TANs bereitstellen. Die Idee, diese bereits implementierten Verfahren auch im Zuge von PSD2 nutzbar zu machen, scheint aus Sicht der Banken zunächst naheliegend.

Tatsächlich ist diese Annahme nur auf den ersten Blick valide, denn:

-

- Die Kundenauthentifizierung (Login) bei einer Bank ist eine eher schwache Authentifizierung. Beispielsweise dann, wenn Kontonummer und PIN von mehreren Personen genutzt werden. In diesem Fall sind die Informationen bereits auf einschlägigen Portalen und Apps für den einfachen Zugang „unsicher“ hinterlegt.

- Der ständige Zwang zur Legitimation per TAN bei jeder einzelnen Transaktion und beispielsweise auch Micro-Payments ist längst überholt, weil sie nicht den Anforderungen der Kunden hinsichtlich Ergonomie und Handling entspricht. Dass es anders geht, zeigt beispielsweise Paypal: eine äußerst erfolgreiche Bezahlplattform.

- Sowohl AISPs als auch PSPs werden dazu beitragen, dass sich die starke Kundenauthentifizierung als Standard durchsetzt – Ergonomie und Handling geben hier den entscheidenden Ausschlag. Einer dieser Standards ist heute OAuth2, dessen Erfolg darauf fußt, dass:

a. Benutzer-Credentials für Third Parties verborgen bleiben.

b. ein Konzept zum Login-Refresh gegeben ist und Benutzer damit lange Online bleiben können – ständiges An- und Abmelden gehört der Vergangenheit an.

c. OAuth2 sich als De-Facto-Standard für die Absicherung von Web-Schnittstellen durch gesetzt hat.

d. Platzhirsche, wie Facebook, Google, Amazon, Salesforce oder Microsoft diese Verfahren längst erfolgreich einsetzen und tausende Unternehmen diesem Konzept folgen.

Einigkeit herrscht allenthalben, dass bereits im Rahmen der Benutzeridentifikation eine Zwei-Faktor-Authentifikation anzuwenden ist, wenn Unsicherheiten über die Identität des Nutzers bestehen.

- Zwei-Faktor-Methoden ändern sich ständig. Zwar gibt es Banken die glauben, dass ihre Kunden verschiedene Verfahren „lieb gewonnen“ hätten. Dennoch unterliegen die Methoden einer beständigen Weiterentwicklung. Mit mobile Devices, dem Einzug biometrischer Verfahren und dem Internet of Things (IoT) werden die Veränderungen weiter zunehmen. Parallel dazu sind dort Alternativen zur Authentifizierung möglich, wo die EU mit der eID einen Teil zur verlässlichen Identifizierung beitragen kann.

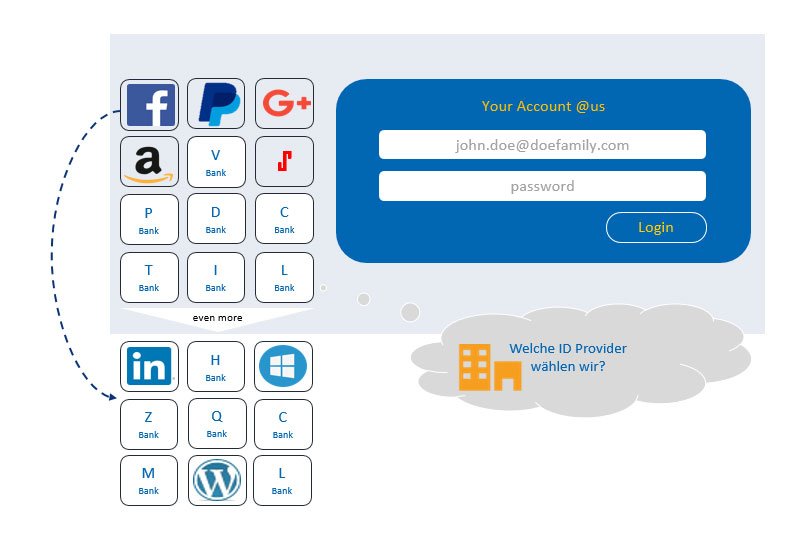

Die sichere und eindeutige Kundenidentifizierung wird somit zum Schlüssel des Erfolgs im Wettbewerb. Es ist in jedem Fall allerhöchste Zeit für eine Bank darüber nachzudenken, ob sie eine starke Kundenauthentifizierung und das Management von Kundenidentitäten tatsächlich noch selbst entwickeln möchte und sich dies darüber hinaus auch leisten kann. Letztlich muss eine solche Lösung zahlreiche Anforderungen erfüllen, um wettbewerbsfähig zu sein.

Betrug erkennen

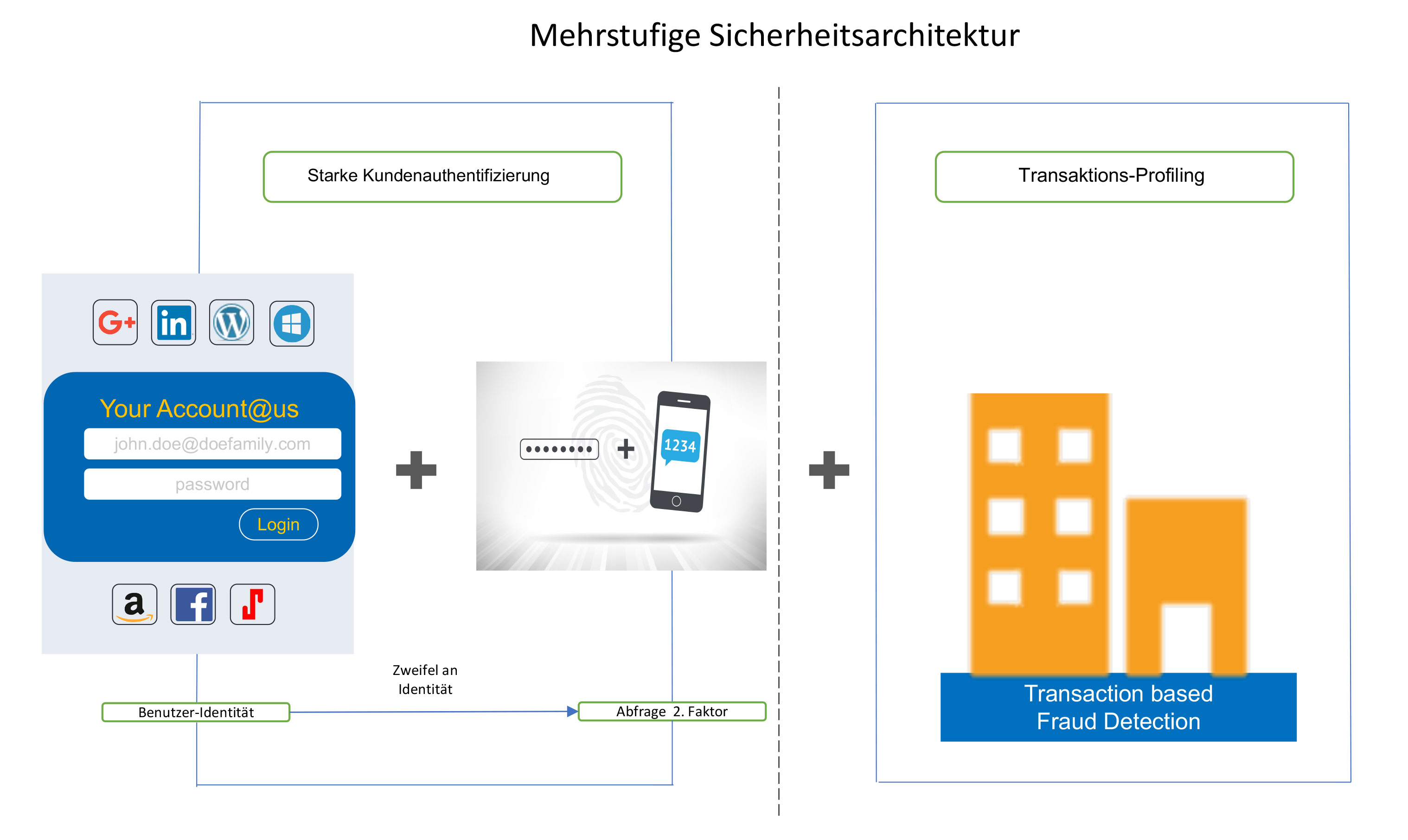

Um Betrug verlässlich zu unterbinden, bedarf es einer mehrstufigen Sicherheitsarchitektur:

1. Die Benutzer-Identität ist sicher festgestellt.

2. Im Falle von Ungewissheit bei der Benutzer-Identität wird über einen weiteren Faktor die Personenidentität kontrolliert – zum Beispiel durch biometrische Verfahren.

3. Schließlich sollten bei einer Bank die Personen und Konten einem Profiling unterzogen werden, um Unstimmigkeiten im Transaktionsverhalten des Kunden zu erkennen. (Abb. 1)

Anforderungen

Mit der Digitalisierung ändern sich Prozesse und Systeme, weshalb auch neue Anforderungen hinsichtlich Benutzerauthentifizierung und -autorisierung entstehen. Dazu gehören fachliche und IT-Anforderungen:

Diese Anforderungen sind heute Standard bei vielen Internet-Unternehmen. Neben den technischen Anforderungen gibt es zusätzlich neue Aspekte auf der Tagesordnung einer Bank: Dazu gehören die Benutzerauthentifizierung für Interessenten und Know your customer. Letzteres ist die einzige Möglichkeit, Nutzer personalisiert anzusprechen.

i-Tüpfelchen: OpenId-Provider werden

Wer dauerhaft Marktanteile sichern will, sollte nicht ausschließlich seine Bestandskunden pflegen, sondern sich ebenso intensiv um Interessenten kümmern. Die Möglichkeit, potenzielle Kunden über ihren Login zu identifizieren, erschließt diesen Interessenten-Kreis: Kreditinstitute, die Usern den Login bei anderen Unternehmen ermöglichen, vereinfachen nicht nur die Neukundenakquise, sondern eröffnen ein breites Service- und Dienstangebot, dessen Management sie in den eigenen Händen halten.

Viele Id-Provider sind heute nach wie vor unbedeutend. Ein Unternehmen, das Customer Identity Management aktiv betreibt, und erfolgreicher OpenId-Provider werden will, muss die wichtigsten OpenId-Provider für sein Geschäft wählen. Nur so ist es möglich, eine große Anzahl von Menschen in der Zielgruppe erreichen. Gleichzeitig ist die Präsentation von mehr als vier OpenId-Providern für die Benutzer erfahrungsgemäß eher verwirrend. Am erfolgreichsten agieren derzeit Social-Login-Provider, allen voran Facebook und Google. Die Gründe dafür sind nachvollziehbar: Social Login Provider bieten die Identität des Benutzers, die in der Regel eine starke Authentifizierung, Adressen, seine Interessen, Berufserfahrung, Arbeitgeber, Hobbies und gegebenenfalls sogar Zugriff auf die Kontakte des Nutzers beinhaltet. Zusätzlich beinhalten sie die Möglichkeit, Aktivitäten auf der Social-Media-Plattform auch zu teilen, wie etwa Bewertungen, Kommentare und Empfehlungen. Der Fragebogen am Ende des Textes stellt die wichtigsten Punkte zusammen, die eine Bank abarbeiten sollte, wenn sie OpenId-Provider werden möchte.

Technische Implementierungsmöglichkeiten

Eine Benutzerauthentifizierung kann eine Bank auf mindestens drei Arten implementieren. So ist es beispielsweise möglich, eine eigenständige Entwicklung unter Verwendung einiger OpenSource-Frameworks zu nutzen. Alternativ ist die Entwicklung und Anpassung auf Basis eines bestehenden Authentifizierungs- und Autorisierungsservices nutzbar (bspw. Keycloak). Letztlich ist auch ein professionelles Customer- Identity-Management-System verwendbar (bspw. cidaas, janrain, gigya, auth0).

Entwicklung und Anpassung auf Basis bestehender Services

Führt eine Bank im Zuge von PSD2 eine Virtualisierungsplattform ein, dann sind als Teil der Platform as a Service Implementierungen für das Management von User Accounts und die Authentifizierung erforderlich. Beispiele dafür sind CloudFoundry (User Account and Authentication (UAA)-Server) sowie OpenShift (SSO Server (Keycloak)). Diese Services bieten einen Funktionsumfang, der in sich recht konsistent ist. Haupt-Augenmerk liegt auf der Security- und OAuth2-Flows, wobei teilweise auch eine Zwei-Faktor-Authentifizierung möglich ist. Wie bei jedem Packaging einer Plattform komplettieren diese Services technisch diese Virtualisierungsplattformen.

Für ein hinreichendes Customer-Identity-Management sind weitere Schritte und Funktionen notwendig, die in der Weiterentwicklung hinzuzufügen sind:

1. verlässliche Endgeräte-Erkennung

2. lokationsbasierte Erfassung bei Registrierung, Login

3. Durchführen von Adress-Checks bei der Kunden-Registrierung

4. Management der Login/Registrierung UIs

5. kontinuierliches Profiling der Benutzeraktionen um Zwei-Faktor-Authentifizierungen vorzuschlagen und Know Your Customer zu erreichen

6. Möglichkeit, Events, abhängig vom Benutzerverhalten hinzuzufügen: Business-Software wendet dann Know Your Customer an, bspw. um individuell auf besonders aktive Benutzer oder Benutzer die einen Kanal lange nicht mehr genutzt haben, zu reagieren

7. muss die Zwei-Faktor-Authentifizierung nach Wünschen neu hinzugefügt werden, bspw. biometrische Verfahren

8. weitere Customizings, bspw. Custom Login Provider oder Kommunikationsvorlagen für Benutzer Self Services

Der Entwicklungs- und Anpassungsaufwand für den Einsatz bei einer Bank ist demnach erheblich. Virtualisierungsplattformen sind zwar mit SSO-Services ausgestattet, die zur Absicherung der Plattform-Administration benötigt werden. Damit sind jedoch nur der Security- und OAuth2-Management bezogene Teil eines Customer Identity Managements abgedeckt. Wer zum ernstzunehmenden Wettbewerber werden will, muss sich allerdings mit Lösungen messen, wie sie von Google, Facebook, Linkedin oder Amazon auf Ihren Portalen und Apps angeboten werden.

Verwendung professioneller Customer-Identity-Management-Systeme

Ein professionelles Customer Identity Management bietet annähernd alle Funktionen, die für eine sichere und verlässliche Benutzeridentifizierung notwendig sind. Darüber hinaus lassen sich per Dashboards und Reports sehr gute Übersichten zum Benutzerverhalten erstellen. Die Vorteile aus Sicht des Kreditinstituts liegen auf der Hand:

1. In Realtime wird die Business Software auf unterschiedliche Events aufmerksam gemacht und kann so den Benutzern (Kunden) in entsprechender Weise begegnen.

2. Verschiedene Zwei-Faktor-Verfahren sind wählbar, abgestimmt auf die persönlichen Bedürfnisse und das Umfeld des Benutzers

3. Standards wie OAuth2 und OpenId Connect ermöglichen der Bank, selbst als OpenId-Provider aufzutreten, sollte das aus geschäftspolitischer Sicht sinnvoll sein

4. Benutzerprofile, Benutzer-Self-Services sind enthalten

5. Mehrere Identitäten lassen sich verknüpfen, etwa Google mit LinkedIn und dem User-Account der Bank

6. Zahlreiche SDKs und komfortable Admin-Dashboards erlauben in der Bank-IT eine einfache Integration der Customer-Identity-Lösungen

7. Die Anwendung reicht in verschiedenen professionellen Customer- Identity-Management-Produkten von der virtuellen Online-Welt bis zur realen Welt (Offline) in der Filiale oder dem intelligenten Device, das im SB-Umfeld genutzt wird.Es gibt viele Gründe, die für ein professionelles Customer Identity Management sprechen und nur sehr wenige dagegen. Eine Herausforderung liegt beispielsweise darin, Kundendaten entsprechend EU-Recht zu verarbeiten. Diese Anforderung wird nicht von allen Lösungen erfüllt. Es gibt jedoch Anbieter, die per se dem EU-Recht unterworfen sind oder aber den Verordnungen folgen und somit auch diesem Bedarf nachkommen.

Datensicherheit wird vom Kunden honoriert!

Banken, die Kunden und Interessenten per einmaligem Login auf allen Portalen und Apps einheitlich identifizieren können, sind in der Lage, deren Aktivitäten sicher nachzuvollziehen und eine hervorragende User Experience zu schaffen. Mit PSD2 werden weitere Zugangskanäle zur Bank geschaffen, bei denen Nutzer ständig mit der Bank in Verbindung sind. Mit einer starken, verlässlichen Authentifizierung werden TAN-basierte Legitimationsprüfungen bald der Vergangenheit angehören, weil in Verbindung mit nachgelagerten Fraud-Detection-Systemen das Kundenverhalten bestens validiert ist und Betrug keine Chance hat. Kunden erkennen heißt auch, gesammelte Erkenntnisse im Sales und Service zu nutzen, um durch eine hyperpersonalisierte – und damit einzigartige – User Experience Kunden zu begeistern.

Eignet sich das OpenID-Provider-Modell überhaupt für Ihre Bank? Der Fragebogen:

| Frage | Beschreibung | Erfüllt |

|---|---|---|

| Hohe Benutzerzahl vorhanden? | Hier sprechen wir von Millionen Nutzern, die bspw. ein Shop mit diesem Login ansprechen möchte | |

| Erhält das Unternehmen alle relevanten Informationen des Kunden? | Wenn es sich ausschließlich um die Identität und Adressdaten handelt, dürfte das für viele zu wenig sein. Das Ass, das ziehen mag, ist die Bonität des Kunden.Hat die Bank tatsächlich den vollständigen Blick auf die Finanzen? | |

| Welche Möglichkeiten bietet die Bank, um Information des Nutzers mit anderen Kunden in der Bank zu teilen? | Banken sind jetzt nicht dafür bekannt, dass Sie eine Social Plattform zur Kommunikation zwischen Ihren Kunden anbieten. Das geschieht nur sehr sehr selten.Als Unternehmen der einen OpenID-Provider aussucht, ist jedoch ein wesentliches Plus, wenn der Kunde seine Erfahrung in Netzwerken teilt. | |

| Ist eine hervorragende User Experience für Registrierung und insb. Login und 2 FA gegeben? | Ist der Login zu unhandlich, z.B. aufgrund der UserId und Passwortrichtlinien, dann werden Kunden nicht diesen Social Login verwenden. | |

| Möchte die Bank andere OpenId Provider für Ihre eigenen Kunden anbieten? | Dann schließt es sich fast aus, dass die Bank als OpenId Provider auftritt. OpenId funktioniert nur mit einer Bank eigenen Kunden – Identity und Credentials.Damit ist auch ausgeschlossen, dass eine Bank die Vorteile mehrer OpenId Provider nutzen kann. | |

| Ein Unternehmen hat die Qual der Wahl bei der Auswahl der Social Identity Provider. Warum also gerade den der Bank verwenden. Sieht sich die Bank sich unter den ersten 4 OpenId Providern? | Facebook, Microsoft, Google, Amazon, Linkedin sind sehr populär.Vielleicht ist ein sehr großer AISP viel eher dazu geeignet als OpenId Provider aufzutreten – er hat den gesamten Finanzstatus des Kunden zumindest. |

Falls eine Frage mit „nicht erfüllt“ beantwortet wird, ist vom OpenId-Provider Modell abzusehen.