Tschüss Passwort, Hallo modernes Login! – IT Afterwork

Ein kleiner Blick in die Glaskugel genügt, um zu sehen, dass die voranschreitende Digitalisierung eine Alternative zur Bestätigung unserer Identitäten verlangt. Das digitale Zeitalter eröffnet der Gesellschaft seit nun mehreren Jahren neue, komfortablere Wege für gegenseitige Kommunikation, Vernetzung und Selbstdarstellung. Unternehmen stehen hierbei vor der Herausforderung, die Menge an Daten fassbar zu machen und ihren Kunden ein außerordentlich komfortables, digitales und sicheres Erlebnis zu bieten. Hierzu gehört auch der, zur Gewährleistung der Sicherheit, wichtige Prozess der Überprüfung von digitalen Identitäten mit den realen Identitäten. Kurz gesagt: Die Authentifizierung.

Das Nutzererlebnis muss branchenweit so komfortabel wie möglich gestaltet werden, da die Gesellschaft sich, sowohl privat als auch beruflich, heutzutage am Meisten nach Agilität und Zeitersparnis sehnt. Da der Großteil der alltäglichen Prozesse bereits ausschließlich digital abläuft, kommt fast Niemand mehr um einen Authentifizierungsprozess herum. Doch welche Verfahren schaffen eine perfekte Balance zwischen Sicherheit und Komfort?

Das Passwort – Geliebt und gehasst

Gestartet wurde der Vortrag mit einer überraschenden Live-Umfrage an das Publikum.

Hätten Sie die Antwort gewusst? 42% des Publikums lagen nämlich leider daneben. Hinter der kryptischen Kombination ji32k7au4a83 steckt ein System für die Transliteration von Mandarin und bedeutet übersetzt „My Password“. Dieses Passwort ist nachweislich deutlich anfälliger für Cyber-Attacken als Katzenfan75. Neben großer Verwunderung machte sich langsam der Gedanke breit, dass Passwörter doch nicht so sicher sein könnten, wie sie den Anschein erwecken, insbesondere da wir uns in der digitalen Welt international bewegen.

Passwörter sind per se nicht unsicher, können aber dank heutiger Technologie, schnell abgegriffen und umgangen werden. Durch Phishing täuschen Kriminelle, durch echt aussehende Seiten die Nutzer. Bereitwillig geben diese ihr Passwort auf den vertrauensvoll erscheinenden Seiten ein. Die Komplexität des Passworts stellt hier also überhaupt keine wichtige Rolle dar. Auch beim Passwort Spraying spielt die Komplexität eine untergeordnete Rolle, da so lange nach der korrekten Zeichenkombination gesucht wird, bis sie erkannt wurde. Mit der heutigen Rechenleistung ist das ein Leichtes.

Das sogenannte Credential Stuffing nutzt den Faktor mehrfach benutzter Passwörter exzellent aus. Ist ein Passwort bereits aus anderen Datenquellen gestohlen, wird es automatisiert auf tausenden Portalen ausprobiert, um sich so illegal Zugang zu verschaffen, ohne neue Passwörter stehlen zu müssen.

Wir, ob Nutzer, Unternehmen oder Mitarbeiter, werden gezwungen unsere Daten ausreichend zu schützen oder schützen zu lassen. Die Frage nach hierfür sicheren und gleichzeitig komfortablen Lösungen rückt immer weiter in den Fokus. Doch welche Möglichkeiten werden sich in Zukunft als etablierte Standards durchsetzen?

Moderne Authentifizierung – Balance zwischen Komfort und Sicherheit

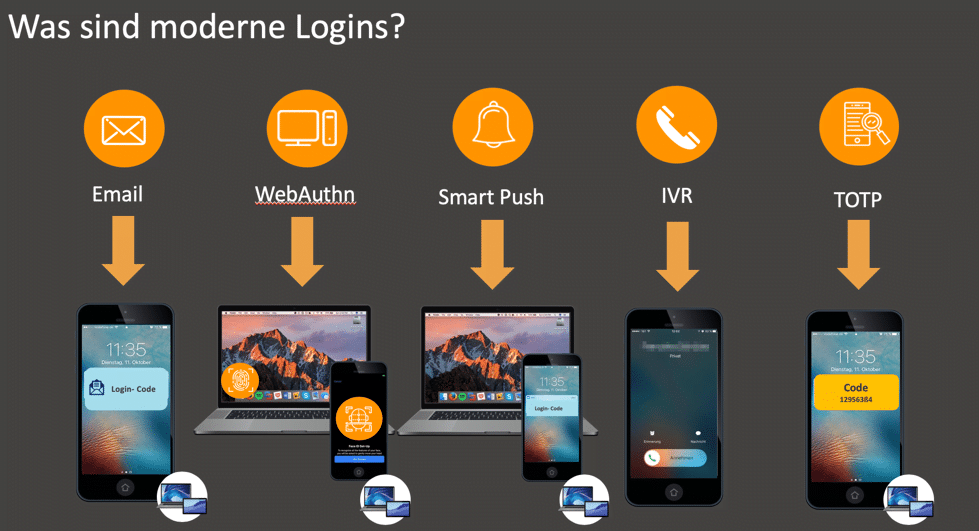

Bereits bekannte Lösungen wie Passwörter, Pins und TAN-Listen werden als unzureichend sicher und unpraktisch betitelt. Moderne Authentifizierungsverfahren gewinnen somit in der Folge an immer größerer Beliebtheit. Diese werden im Folgenden zum Verständnis visualisiert.

Beobachtet man den Trend, kristallisiert sich heraus, dass vor allem biometrische Lösungen an Beliebtheit gewinnen. Da fast jeder Mensch ein Hard Device mit dieser integrierten Technik besitzt, ist sie für Unternehmen sehr leicht in das Zugriffsmanagement einzubauen und es fallen keine weiteren Kosten an. Zudem haben große Marken bereits Vorarbeit geleistet und eine erste Sensibilisierung für das Thema geschaffen und Nutzer dazu gebracht hauptsächlich biometrische Zugriffe zu nutzen.

Ruft man sich einen Vergleich zwischen der Dauer des Zurücksetzens eines Passwortes und der Authentifizierung per E-Mail in den Kopf, wird schnell klar: Das Passwort muss sich in Sachen Zeitfaktor eindeutig gegenüber den modernen Authentifizierungsmethoden geschlagen geben. Laut einer Studie verbringen Mitarbeiter elf Stunden pro Jahr damit, ihre Passwörter zurückzusetzen. Wenn man diese Zeit mit dem durchschnittlichen Stundenlohn verrechnet, entsteht ein Schaden von rund fünf Millionen Dollar pro Unternehmen.3

Moderne Authentifizierungsmöglichkeiten sorgen also nicht nur für mehr Nutzerkomfort, höhere Sicherheit und deutliche Kosteneinsparungen, sondern auch für die Steigerung der Arbeitseffizienz und Mitarbeitermotivation.

TOP 3 der Fragen während des Vortrags

Nach dem spannenden Vortrag gab es, aufgrund der aufgekommenen Relevanz und Thementiefe, natürlich einige offene Fragen. Im Folgenden die TOP 3 Fragen, welche ein besonders intensives Interesse hervorriefen.

Frage: Kann ein Fingerabdruck auf einem Selfie (bspw. Durch ein Peace-Zeichen) erkannt, gestohlen und rekonstruiert werden?

Biometrische Verfahren gehören nicht zu einem stehlbaren Wissen. Ein Passwort wird meist entweder in einem Passwort-Manager oder in gewissen Dokumenten festgehalten. Hierbei entsteht Sicherheitsrisiko, welches biometrische Verfahren nicht aufweisen. Es ist zwar potentiell möglich, biometrische Merkmale herauszufinden, allerdings ist der Aufwand biometrische Authentifizierungsverfahren zu hacken um Einiges höher als bei herkömmlichen Alternativen wie zum Beispiel Passwörtern. Heutzutage ist es unvorstellbar, dass biometrische Identifikationsmerkmale in einer breiten Masse gestohlen werden können, da ein derartiges Vorgehen eine sehr hohe Investition benötigt, welche für Cyberkriminelle nur dann interessant wird, wenn es um das Stehlen der Identitäten von zum Beispiel Diplomaten geht.

Frage: Wie lange dauert es bis biometrische Verfahren genauso umstandslosgehackt werden können wie herkömmliche Passwörter?

Es ist ein Wettlauf zwischen Betrugserkennung, also dem Schutz der Identitäten, und den Cyberkriminellen Aktivitäten. Passwörter müssen zunächst komplett auslaufen, damit Cyberkriminelle sich an Forschung machen biometrische Verfahren umstandslos hacken zu können. Bisher gibt es noch keine eindeutigen Anhaltspunkte, dass Hacker bereits soweit sind, moderne Authentifizierungsverfahren effizient auszutricksen. Zudem stellt sich immer die Frage nach dem Aufenthaltsort des Identifikationsmerkmals. Wo liegt es und wie kann ich es angreifen? Wie teuer und unbequem wird es sein, diese digitale Identität zu stehlen?

Frage: Wie weit ist die Standardisierung im Bereich moderner Authentifizierung?

Eine Standardisierung beherbergt zunächst den Vorteil eines effizienten Fehler- und Risikomanagements aufgrund der hohen Anzahl an Nutzungen. Derartige Verfahren sind somit stabiler, sicherer und agiler in ihrer Funktionsweise. Ein sehr etabliertes Verfahren ist der WebOAuthn Standard (FIDO2), welcher ein passwortloses Erlebnis in einem spezifischen Browser darstellt. Standardisierungen wie diese, aber auch Open ID Connect und OAuth2.0, ermöglichen eine federleichte Integrierung in die eigenen Applikationen.

Nach der Fragerunde gab es übrigens Networking-Time mit einem sehr schönen Buffet!

Fazit

Das IT Afterwork war ein weiterer Meilenstein für cidaas. Die rege Aufmerksamkeit und der interessierte Austausch im Nachgang hatten gezeigt, dass das Thema passwortloser Authentifizierung sich immer stärker in unseren Köpfen verankert und an Wichtigkeit gewinnt. Die neuen Authentifizierungsmethoden finden langsam Anklang bei Unternehmen. Das gesamte Team von cidaas bedankt sich hiermit erneut bei den Veranstaltern DigitalHub Nordschwarzwald und der innotec GmbH.

In der Zukunft wird das Erfüllen des Kunden- und Nutzerbedürfnisses nach einem Ausgleich von Sicherheit und Komfort beim Login immer wichtiger werden. Bequemlichkeit wird von den Nutzern oft vor den Faktor der Sicherheit gestellt. Dieses Phänomen ist nicht nur im Bereich des Zugriffsmanagements zu erkennen, sondern auch in Industrien wie der Automobil-, Immobilien- und Dienstleistungsbranche. Hier stellt Komfort den wichtigsten Faktor einer Kaufentscheidung dar. Jedes Unternehmen, von klein bis groß, sollte sich alsbald nach geeigneten Lösungen umschauen, um im digitalen Zeitalter den Wettbewerb weiterhin konkurrenzfähig bestreiten zu können und die Bedürfnisse seiner Kunden effizient zu befriedigen.

Wie wollen Sie in Zukunft ihre Zugänge sichern?

cidaas. identity is everything.