Die Zukunft des Wohnens: Das Connected Home und die Bedeutung von Authentifizierung und Autorisierung

Die Beziehung zwischen Nutzer und Gerät im Connected Home

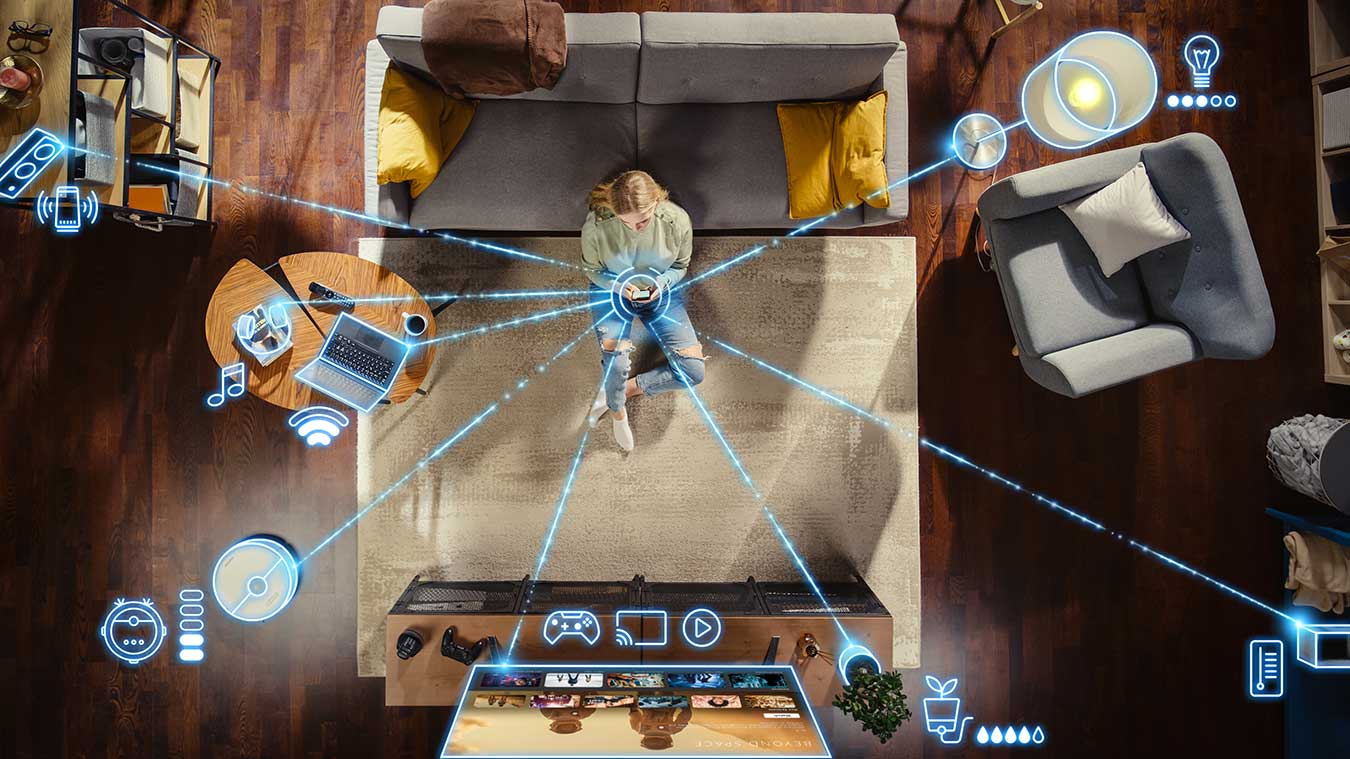

Im Connected Home geht es nicht nur darum, dass Geräte miteinander kommunizieren, sondern auch um die Interaktion zwischen den Nutzern und diesen intelligenten Geräten. Von smarten Thermostaten, Beleuchtungssystemen und Sicherheitskameras bis hin zu sprachgesteuerten Assistenten – diese Geräte sind darauf ausgelegt, das Leben bequemer und effizienter zu gestalten. Sie lernen die Präferenzen der Nutzer kennen, passen sich an ihren Tagesablauf an und bieten personalisierte Erfahrungen. Dabei müssen die Authentifizierung und Autorisierung von Nutzern an Geräten, von Geräten untereinander, sowie der Besonderheit, dass die Geräte im Namen von Nutzern agieren, z.B. der intelligente Kühlschrank, der im Namen des Nutzers Produkte automatisiert nachbestellt, betrachtet werden.

Authentifizierung und Autorisierung im Connected Home

Die Vielzahl von vernetzten Geräten im Smart Home bedeutet, dass eine durchgängige Authentifizierung und Autorisierung unerlässlich ist. Authentifizierung gewährleistet zum Beispiel, dass nur autorisierte Nutzer auf die Geräte und Dienste zugreifen können, während Autorisierung sicherstellt, dass diese Nutzer nur auf die ihnen zugewiesenen Funktionen oder Daten zugreifen können.

Hier kommt die Technologie ins Spiel. Von biometrischen Identifikationsmethoden wie Fingerabdruck- oder Gesichtserkennung bis hin zu Einmalpasswörtern (OTP) und sicherheitsrelevanten Token können sehr verschiedene Methoden zur Authentifizierung genutzt werden, um die Identität der Nutzer zu verifizieren und unbefugten Zugriff zu verhindern. Dabei ist es wichtig, Technologien auszuwählen, die sowohl sicher als auch nutzerfreundlich sind, um eine nahtlose Interaktion im Connected Home zu gewährleisten.

Act on behalf of: Wenn Geräte im Namen des Nutzers handeln

Ein faszinierendes Konzept im Bereich des Connected Home ist die Fähigkeit von Geräten, im Namen des Nutzers zu agieren. Diese Funktion, oft als „Act on behalf of“ bezeichnet, ermöglicht es intelligenten Geräten, eigenständig Entscheidungen zu treffen und Aktionen auszuführen, die im Interesse des Nutzers liegen. Ein markantes Beispiel dafür ist der vernetzte Kühlschrank, der mit Sensoren ausgestattet ist, um den Lagerbestand von Lebensmitteln zu überwachen. Er kann automatisch neue Lebensmittel bestellen, wenn bestimmte Produkte zur Neige gehen. Dies bringt eine neue Dimension der Bequemlichkeit und Effizienz ins Smart Home, da alltägliche Aufgaben automatisiert werden und der Nutzer sich weniger um Details kümmern muss. Allerdings birgt diese Automatisierung auch Herausforderungen hinsichtlich der Sicherheit und Kontrolle. Die Implementierung von sicheren Authentifizierungs- und Autorisierungsmechanismen ist entscheidend, um zu gewährleisten, dass diese intelligenten Geräte tatsächlich im besten Interesse des Nutzers und im Namen des Nutzers handeln und nicht von bösartigen Akteuren manipuliert werden können. Hierbei ist ein ausgewogenes Verhältnis zwischen Automatisierung und menschlicher Kontrolle sowie Transparenz von großer Bedeutung, um sowohl die Bequemlichkeit als auch die Sicherheit im Connected Home zu gewährleisten.

Sicherheit und Privatsphäre als Priorität

Während das Smart Home zweifellos viele Vorteile bietet, dürfen Sicherheit und Datenschutz nicht vernachlässigt werden. Unsichere vernetzte Geräte könnten potenzielle Einfallstore für Hacker darstellen, die persönlichen Daten stehlen oder das Gerät für bösartige Zwecke nutzen. Deshalb müssen Hersteller strenge Sicherheitsstandards einhalten, regelmäßige Updates bereitstellen und insbesondere die Authentifizierung und Autorisierung für Nutzer und Geräte implementieren.

cidaas: Führendes Cloud Identity & Access Management im Connected Home

cidaas hat sich als führende Cloud-Lösung im Bereich Identity & Access Management auch für das Connected Home etabliert. cidaas bietet ein umfassendes Feature-Set, um Authentifizierung und Autorisierung für vernetzte Geräte und Dienste nahtlos und sicher abzubilden.

Mit cidaas können Hersteller von vernetzten Geräten eine sichere Authentifizierung implementieren, die es den Nutzern ermöglicht, ihre smarten Geräte einfach und sicher zu verbinden. Nutzer können dabei auf eine breite Palette von Authentifizierungsmethoden zurückgreifen, was eine bequeme und zugleich sichere Authentifizierung ermöglicht.

Mit cidaas erhält man zudem die Möglichkeit ein feingranulares Autorisierungskonzept zu etablieren, bei dem Nutzer je nach ihren Berechtigungen Zugriff auf spezifische Funktionen oder Daten erhalten. Dies ist besonders im Connected Home wichtig, wo es verschiedene Geräte mit unterschiedlichen Zugriffsrechten gibt.

Mit Funktionen wie einer Multi-Faktor-Authentifizierung lässt sich zudem die Sicherheit erhöhen, zum Beispiel beim Hinzufügen oder Entfernen von Geräten im Connected Home. Als Smart MFA – kann der Multi-Faktor dabei risikobasiert eingesetzt werden, um die Sicherheit der vernetzten Umgebung zu erhöhen und gleichzeitig die Benutzerfreundlichkeit zu verbessern.

Insgesamt bietet cidaas eine ganzheitliche Lösung, um Identitätsmanagement, Authentifizierung und Autorisierung im Connected Home effektiv umzusetzen. Die Plattform trägt dazu bei, die Sicherheit der Nutzerdaten zu gewährleisten und gleichzeitig die nahtlose Interaktion zwischen Nutzern und intelligenten Geräten zu ermöglichen.

Connected Home in a Nutshell

Das Connected Home verspricht eine revolutionäre Veränderung in der Art und Weise, wie wir unser Zuhause erleben. Es bringt jedoch auch Herausforderungen mit sich, insbesondere in Bezug auf die Beziehung zwischen Nutzern und Geräten sowie die Sicherheit. Eine solide Authentifizierung und Autorisierung sind der Schlüssel, um sicherzustellen, dass das vernetzte Zuhause nicht nur komfortabel, sondern auch sicher und geschützt ist. Die fortschreitende Entwicklung von Technologien im Bereich der Sicherheit und Datenschutz wird es uns ermöglichen, die Vorteile des Connected Home in vollen Zügen zu genießen, ohne dabei Kompromisse bei der Sicherheit und Privatsphäre einzugehen.

Möchten Sie mehr über das Thema “Authentifizierung und Autorisierung von Nutzern an Geräten” erfahren? Dann lesen Sie hierzu unseren Blog: Geräteauthentifizierung – der Komfort macht es!