App Developer Portal: Die beste Person für die Verwaltung eines Identity & Access Management Systems

- Es ermöglicht die Schaffung einer konsistenten Identität über alle Kommunikationskanäle hinweg.

- Es bietet ein nahtloses Single Sign-On-Erlebnis.

- Es erhöht die Zugriffssicherheit durch die Implementierung von Multi-Faktor-Authentifizierung.

- Es bietet benutzerfreundliche Authentifizierungs- und Anmeldeerfahrung.

Doch wer ist die beste Person für die Verwaltung eines IAMs? Wer trifft die Entscheidungen darüber, wer Zugriff auf eine spezifische Anwendung erhält? Wer entscheidet, ob Multi-Faktor-Authentifizierung für einen Dienst erforderlich ist? Und wer gestaltet den Registrierungs- und Onboarding-Prozess für Benutzer? Benötigt man dafür ein dediziertes IAM-Team, oder ist die IT-Abteilung am besten geeignet, oder sollte vielleicht der Fachbereich diese Entscheidungen treffen?

Wie man sieht, stellen sich viele Fragen, die wir hier gerne näher erörtern wollen.

Wer hat Interesse daran, Einstellungen in cidaas Identity & Access Management Systemen selbst vorzunehmen?

Bevor wir die oben genannten Fragen beantworten können, müssen wir uns zunächst fragen, wer überhaupt Interesse daran hat, Einstellungen vorzunehmen.

Insgesamt weisen die Interessen zwischen einem Unternehmen (Enterprise) und einem Customer Identity Management einige geringfügige Unterschiede auf.

Es steht außer Frage, dass die Fachbereiche ein großes Interesse daran haben, die Prozesse umzusetzen, die sie für den Nutzer als angemessen erachten. Dies variiert oft stark je nach der Funktion des Systems, sei es, um potenzielle Kunden zu gewinnen oder wichtige, sensible Aufgaben wie Banktransaktionen durchzuführen.

Die Hauptziele sind:

- Das Schaffen eines beeindruckenden Nutzererlebnisses.

- Die Wiedererkennung über alle Kanäle (Markenbild).

- Die Vereinfachung der Nutzung von Services.

- Die Gewährleistung valider Nutzerkonten durch sichere Identitätsfeststellung und Vermeidung von Leistungsbetrug.

Die technischen Teams setzen die Anforderungen der Fachbereiche um und stellen neue Funktionen in ihren Applikationen bereit, unabhängig davon, ob es sich um Web- oder mobile Apps handelt.

Die hier skizzierte Story ist stark vereinfacht. In einem Unternehmen können viele Teams verschiedene Services entwickeln.

Wer darf eigentlich Einstellungen in cidaas Identity & Access Management Systemen vornehmen?

Das Sprichwort „Viele Köche verderben den Brei“ trifft teilweise auch auf die Einstellungen eines Identity & Access Management Systems zu.

Allerdings können viele „Köche“, insbesondere solche mit speziellem Wissen, die Konfiguration effizienter gestalten. Ein „Koch“, der versteht, wozu sein „Gericht“ dient und welche Anforderungen erfüllt werden müssen, kann wesentlich zur Konfiguration seiner Anwendung beitragen.

Deshalb haben wir das App Developer Portal entwickelt. Hier kann jedes Team seine eigenen Applikationen verwalten. Auf diese Weise wird die Anzahl der „Köche“ reduziert, und die richtigen Teams können die Einstellungen vornehmen.

Es gibt dennoch einige bewährte Voraussetzungen, die beachtet werden sollten:

- Der Entwickler sollte ein Verständnis für OAuth2 und OIDC haben, insbesondere für sicherheitsrelevante Einstellungen. Scopes sollten sorgfältig ausgewählt werden.

- Konventionen sollten eingehalten werden. Eine korrekte Benennung ist entscheidend, damit auch andere wissen, welche Anwendung sich dahinter verbirgt.

- Einige Einstellungen sollten zentralisiert sein, wie beispielsweise die Zulassung von Providern, die Erlaubnis für Wegwerf-E-Mail-Adressen (disposable E-Mail-Adressen), verfügbare Verifikationsmethoden und die Anzeige von Profilfeldern.

Das Developer Portal ermöglicht ein dezentralisiertes Management für eine effiziente Arbeitsweise, schnelle Konfiguration und eigenständige Arbeit der Teams – wer ist die beste Person für die Verwaltung eines IAMs?

Mit dem Developer Portal von cidaas können Teams ihre Apps (OAuth2 Clients) eigenständig erstellen, aktualisieren und anpassen. Wenn es Bedarf an Änderungen im Ablauf, neuen verpflichtenden Profilfeldern oder Multi-Faktor-Einstellungen gibt, können die Teams selbstständig handeln und die Konfigurationen schnell vornehmen.

Darüber hinaus bietet das Portal dedizierte Auswertungen der Applikationen, wie die Anzahl der täglichen Anmeldungen und Neu-Registrierungen über den Service. Neben den Apps für die Nutzer können auch Integrationen in weitere Systeme vorgenommen werden, sogenannte “Non Interactive Clients”, um die interne Kommunikation per OAuth2 sicherzustellen und spezifische Aktionen auszuführen.

Welche cidaas Funktionen werden genutzt:

| Funktion | Beschreibung |

|---|---|

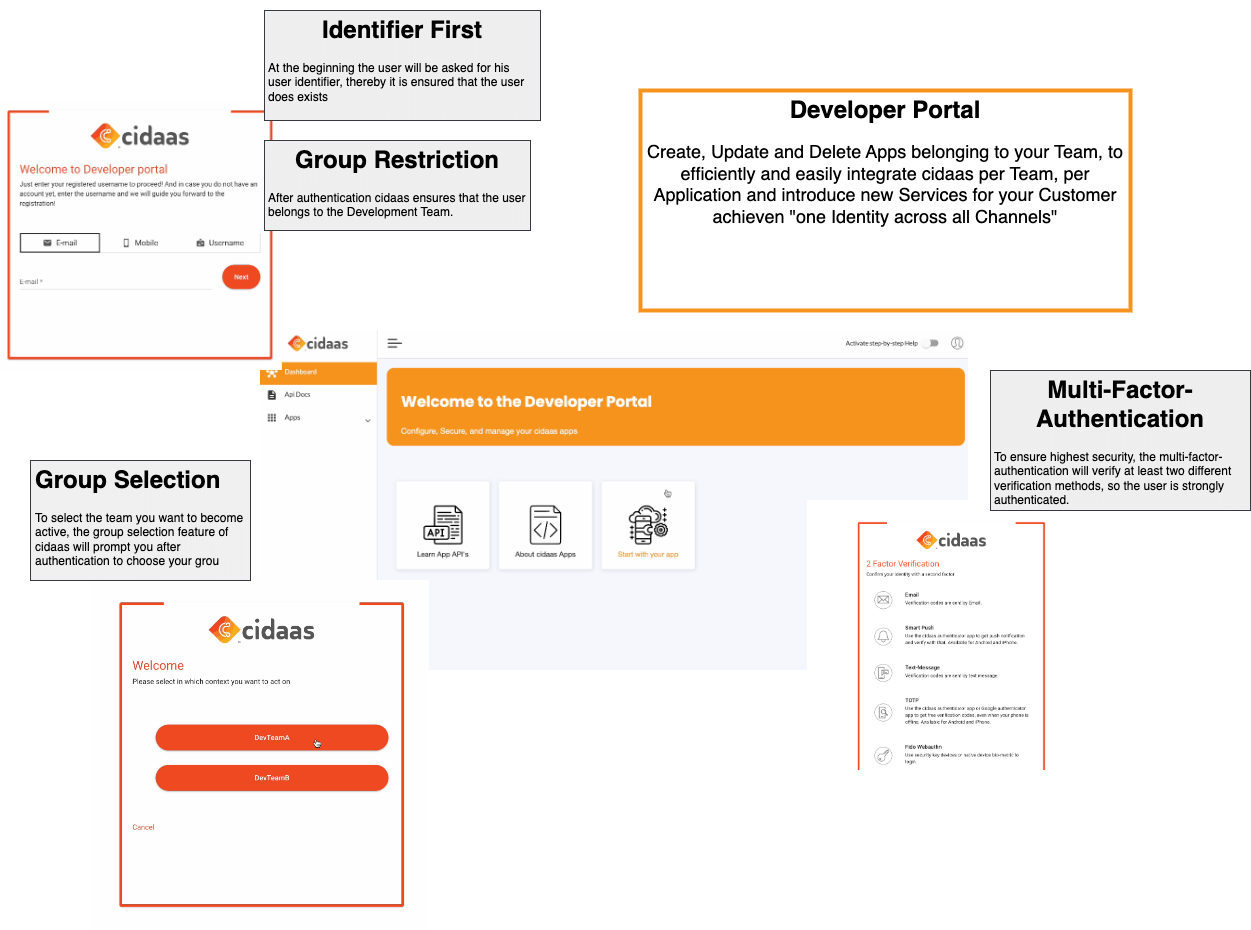

| Group / Role Restriction (Validation) | Basierend auf dem Feature Group Role Restriction düfen sich nur Personen beim Developer Portal einloggen, die der Developer-Gruppe angehören |

| Group Selection | Sobald ein Entwickler sich einloggt, wird er gefragt für welches Team er im nächsten Schritt aktiv wird. Das geschieht über die Group Selection, falls er Mitglied mehrere Teams (DeverloperGT Gruppen) ist |

| Multi-factor authentication | Die Konfigurationen von Apps sind hochsensibel, daher ist die Multi-Faktor Authentifizierung zwingend erforderlich. |

Wie bereits erwähnt, handelt es sich bei der hier skizzierten Darstellung um eine stark vereinfachte Version. Um Ihnen einen umfassenden Einblick in cidaas oder das App Developer Portal zu geben und die vielfältigen Möglichkeiten der führenden europäischen Lösung cidaas zu präsentieren, würden wir uns freuen, mit Ihnen in Kontakt zu treten und eine Demopräsentation zu arrangieren.