IAM pour l’assurance cybernétique

Les cyberattaques sont réelles ! – Êtes-vous assuré ?

Les cyber-assurances sont l’un des éléments constitutifs du concept de sécurité informatique des entreprises, mais elles ne se contentent pas de fournir une couverture d’assurance, elles imposent également des exigences en matière de sécurité informatique des entreprises.

Bitkom

Dommages par an

pour les

entreprises allemandes

en 2022

203 Bn €

Verizon

Les cyberattaques mondiales impliquent

des informations d’identification

(notamment par force brute

et par hameçonnage).

61 %

Les initiés de la cybersécurité

Les organisations affirment que l’AFM sans mot de passe est importante pour mettre fin aux attaques basées sur les informations d’identification.

91 %

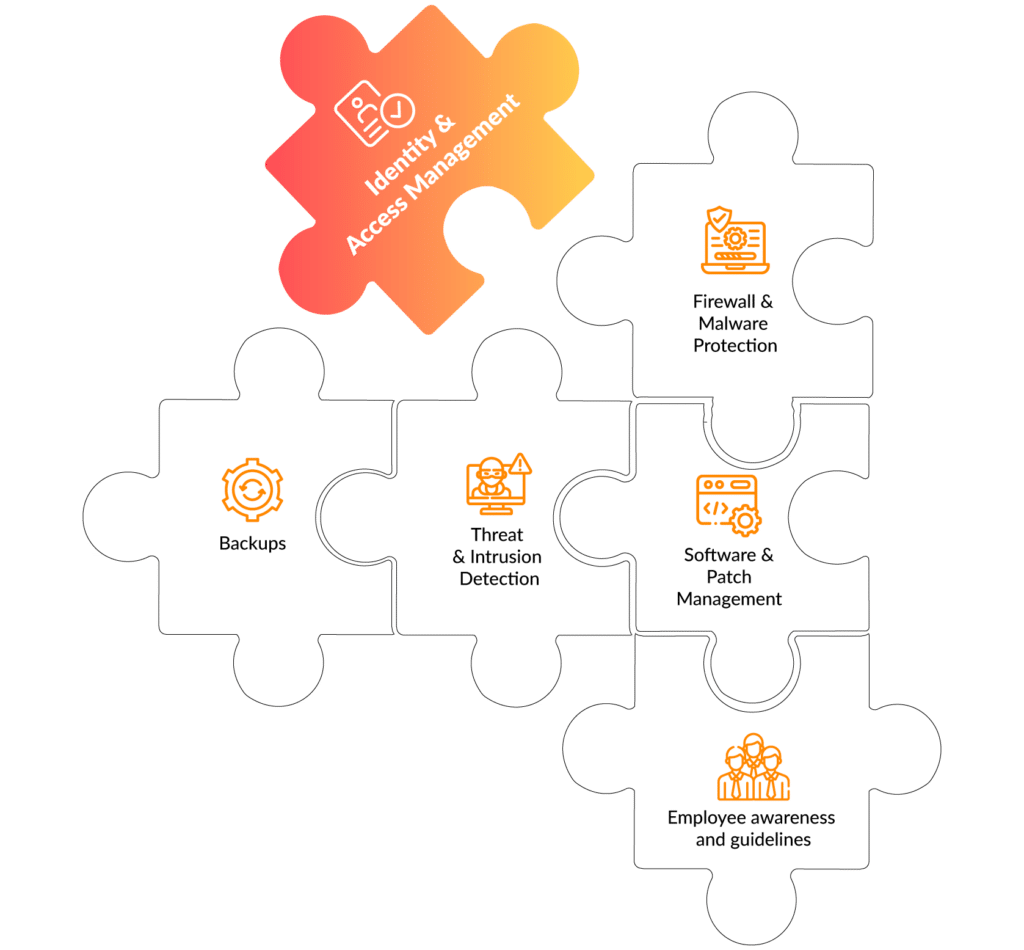

La gestion des identités et des accès, pilier principal d’une cyberassurance

De nombreuses assurances cybernétiques imposent des exigences en matière de sécurité informatique aux entreprises afin de réduire le risque de cybermenaces et d’optimiser ainsi le risque de leur portefeuille. Les exigences imposées aux entreprises comprennent souvent l’authentification multifacteur, la gestion fine des autorisations ainsi que la détection des menaces et des intrusions. Les comptes d’utilisateurs compromis constituant une menace majeure pour les entreprises, une solution moderne de gestion des identités et des accès est un pilier essentiel de la cyberassurance. Elle permet de gérer les identités des utilisateurs, y compris le cycle de vie, et offre des fonctionnalités telles que l’authentification multifactorielle, la gestion des autorisations et plus encore, elle peut fournir des données et des événements utiles aux solutions de détection des menaces et des intrusions.

Continuité des activités

Sauvegardes et récupération des données (BCM)

Les sauvegardes sont essentielles à la continuité des activités, au rétablissement des opérations et à la prévention de la perte de données en cas de cyberattaque.

Authentification et autorisation

Gestion de l’identité et de l’accès

La gestion des identités et des accès permet une gestion unifiée des utilisateurs avec une authentification sécurisée et une autorisation de bout en bout.

Formation à la sécurité

Sensibilisation des employés et lignes directrices

Raising employee awareness and binding security guidelines can significantly reduce the human element as a risk factor.

Mises à jour du logiciel

Gestion des logiciels et des correctifs

Les logiciels mis à jour empêchent l’exploitation des vulnérabilités connues et réduisent ainsi considérablement la surface d’attaque.

Contrôle de la sécurité

Détection des menaces et des intrusions

En détectant un incident de sécurité à un stade précoce, des contre-mesures peuvent être mises en œuvre rapidement et l’attaque peut être contenue à un stade précoce.

Infrastructure informatique

Pare-feu et protection contre les logiciels malveillants

Bn utilisant des applications de sécurité telles que des pare-feu et des logiciels malveillants, de nombreuses cyberattaques peuvent déjà être évitées ou détectées.

Gestion de l’identité et de l’accès

fournit ce que demande une cyber-assurance

Authentification multifactorielle

L’authentification multifactorielle est l’une des exigences les plus fréquemment demandées pour une police d’assurance cybernétique. L’authentification multifactorielle utilise au moins deux facteurs d’authentification différents, tels qu’un mot de passe et un code TOTP, pour assurer une authentification forte de l’utilisateur. De cette manière, les comptes des utilisateurs sont plus sûrs et le risque qu’un compte compromis devienne le point d’entrée d’une cyberattaque est considérablement réduit.

cidaas offre des options d’authentification étendues, tant pour l’authentification sans mot de passe que pour l’authentification multifactorielle. En outre, cidaas fournit avec ses capacités SMART MFA une authentification multi-facteurs basée sur le risque, de sorte que le facteur supplémentaire n’est demandé qu’en cas de comportement suspect.

Autorisation

L’autorisation est la gestion et l’application des droits d’accès, par exemple les applications ou les fonctionnalités auxquelles un utilisateur peut ou ne peut pas accéder. L’autorisation est donc souvent une exigence essentielle dans le contexte des cyber-assurances. Il faut veiller à ce que les utilisateurs ne possèdent que les autorisations qu’ils devraient avoir et qu’ils ne puissent pas les obtenir de manière frauduleuse (escalade des privilèges) afin d’empêcher tout accès non autorisé.

cidaas offre une gestion étendue des groupes et des rôles comme base d’autorisation. L’autorisation est appliquée dans cidaas et partagée avec des applications intégrées. En outre, les modifications des autorisations peuvent être suivies au moyen de divers rapports et flux d’activités, de sorte que les changements inhabituels peuvent être traités rapidement.

La gestion des identités et des accès est un élément essentiel de la cyberassurance : Authentification multifactorielle

Consultez notre dernier blog sur le rôle de l’authentification multifactorielle en tant qu’élément de base d’une cyberassurance. Pourquoi les cyber-assurances l’exigent-elles et quels avantages peut-elle apporter à la sécurité informatique globale d’une entreprise ?

Foire aux questions

Mon entreprise a-t-elle besoin d’une cyberassurance ?

Une cyberassurance protège contre les dommages causés par une cyberattaque et permet aux entreprises de bénéficier d’une aide financière ou d’autres services en cas d’urgence. La nécessité ou non d’une cyberassurance pour l’entreprise doit être évaluée en fonction des besoins individuels de l’entreprise. Parmi les critères figurent notamment la probabilité d’une cyberattaque et le montant des dommages potentiels, mais aussi d’autres facteurs tels que le secteur et la taille de l’entreprise, ainsi que le concept de sécurité informatique existant. Toutefois, une cyberassurance est de plus en plus souvent exigée par les clients ou les partenaires, et les exigences réglementaires jouent également un rôle. En principe, la cyberassurance doit être intégrée dans un concept de sécurité informatique global afin de créer la meilleure protection possible.

Pourquoi les cyberassurances exigent-elles une authentification à facteurs multiples ?

L’authentification multi-facteurs assure une authentification sécurisée et réduit ainsi le risque de compromission d’un compte utilisateur, qui constitue l’une des principales portes d’entrée des cyberattaques. La cause la plus fréquente d’un compte d’utilisateur compromis est l’utilisation abusive des données d’accès, notamment du mot de passe, qui est par exemple obtenu par hameçonnage. Les compagnies d’assurance prescrivent donc l’utilisation de l’authentification multi-facteurs, au moins pour certains domaines ou groupes d’utilisateurs, afin de réduire ce vecteur d’attaque et donc le risque.

La gestion des identités et des accès est-elle importante pour une cyberassurance ?

En principe, la gestion des identités et des accès est importante pour la sécurité informatique. C’est pourquoi les cyberassurances exigent souvent des fonctions qui font partie de la gestion des identités et des accès, du moins en partie. Deux des exigences les plus fréquemment mentionnées dans les cyberassurances sont l’authentification multifactorielle et la gestion des droits (autorisation). Une gestion des identités et des accès mise en œuvre de bout en bout fournit bien plus que ces deux fonctionnalités, à commencer par l’authentification unique et la surveillance continue des accès des utilisateurs. La gestion des identités et des accès est donc élémentaire non seulement pour le concept de sécurité informatique, mais aussi pour une cyberassurance.