Tschüss Passwort – ein einfacher Weg zur modernen Authentifizierung mit cidaas

Machen wir uns nichts vor

Kennworte haben eine lange Geschichte und eine PIN (Persönliche Identifikationsnummer) ist auch nichts anderes. Sie werden verwendet zur Authentifizierung des Benutzers in Verbindung mit vorgegebenen oder selbstkreierten Benutzerkennungen oder heute vielmehr verbreitet, einer Kommunikationsadresse, wie der eMail-Adresse oder der Mobilfunknummer. Letztere haben den Vorteil, dass man sich diese Benutzerkennungen viel besser merken kann und diese auch zur Kommunikation genutzt werden können. Die Passwort-basierte Authentifizierungsmethode ist im Grunde auch einfach zu implementieren. Die sichere Ablage dieser Daten und auch die Verwaltung der Authentifizierung ist da leider etwas aufwändiger.

Jedes Gerät, welches man benutzt und jedes Portal haben noch bis vor kurzem – wenn Sie ehrlich sind, machen Sie das heute noch 😉 – von seinen Nutzern für die Einrichtung des Benutzerkontos eine Benutzerkennung und vor allem ein Passwort verlangt.

Was haben wir in der IT damit erreicht?

- einen vermeintlich einfachen, funktionierenden Login

- Viel Frust bei Benutzern, die sich Passworte nicht merken können und die durch umständliche Passwort-Zurücksetzungsprozesse gehen müssen

- Benutzer, die ihre Passwörter/PINs an unsicheren Orten aufschreiben

- Stilblüten, wie Passwort-Manager, mit dem die Benutzer ihre Passwörter oder PINs vermeintlich sicher verwalten. Dazu muss man wissen, dass ein Passwort-Manager durchaus auch Ziel von Hacker-Angriffen sein kann. Der Zugang zum Passwort-Manager nicht unbedingt sicher ist und die Verschlüsselung der Benutzerkennungen immer bidirektional ist, weil die Passwörter nur im Klartext angewendet werden können

- Eine Vielzahl von täglichen Hackerangriffen, die mit geschickten Benutzer-ID + Passwortkombinationen zahlreiche Portale hacken (wollen)

(Neue) Verfahren der Benutzerauthentifizierung

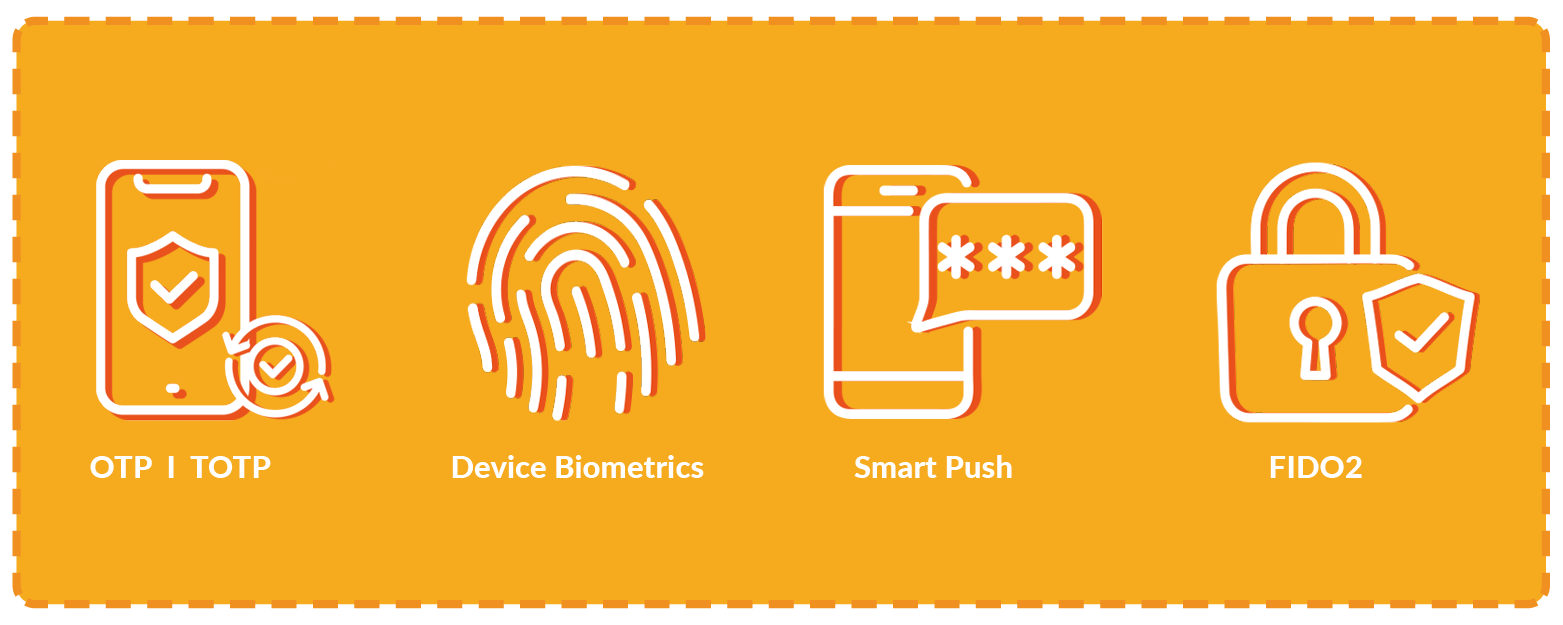

Neben dem Passwort wurden daher in den letzten Jahren eine Reihe weiterer Verfahren zur Authentifizierung entwickelt, diese reichen von Einmalpasswörtern (One-Time-Password / OTP) über Push-Verfahren auf das Smartphone bis hin zu Device Biometrics und FIDO2. Viele dieser Verfahren werden dabei heute schon als Multi-Faktor-Authentifizierung eingesetzt und sind daher durchaus vielen Nutzern bereits bekannt. Die Verfahren unterscheiden sich im Wesentlichen dadurch, dass man nicht mehr auf den Faktor Wissen setzt, sondern vielmehr auf die Faktoren Besitz und Inhärenz, und insbesondere eine Kombination beider Faktoren. Mit diesen Faktoren erhöht man somit nicht nur die Sicherheit, sondern schafft ein gutes und durchgängiges Nutzererlebnis durch eine komfortable und einfache moderne Authentifizierung.

Für viele Unternehmen stellt sich nun die Frage wie etabliere ich eine moderne Authentifizierung und ermögliche den Nutzern eine Umstellung vom Passwort auf z.B. FIDO2. Auch wenn die Einführung von modernen Authentifizierungsverfahren von verschiedenen Faktoren abhängt und sich je nach Unternehmen, Anwendungsfall und Zielgruppe unterscheidet, lässt sich doch ein grundlegender Ansatz für die Einführung festlegen.

Viele Unternehmen setzen heute auf einen klassischen Login mit Benutzername und Passwort, wobei der Benutzername in den allermeisten Fällen die E-Mail-Adresse ist.

- Moderne Authentifizierungsverfahren neben dem klassischen Login mit Passwort anzubieten, ermöglicht eine schrittweise Einführung, bei der erste Erfahrungen gesammelt werden und sich Nutzer mit zusätzlichen modernen Authentifizierungsverfahren vertraut machen können. Wenn bereits eine Multi-Faktor-Authentifizierung im Einsatz ist, können diese Verfahren direkt als Alternative genutzt werden, z.B. ein OTP per E-Mail oder die Push-Nachricht auf das Smartphone.

- Die Konfiguration der modernen Authentifizierungsverfahren kann einfach in den bestehenden Login Prozess integriert werden, um so Nutzer auf die neuen Authentifizierungsmöglichkeiten hinzuweisen und diese onzuboarden.

- Nach einer Übergangszeit, in der sich Nutzer schrittweise selbst auf moderne Authentifizierungsverfahren umgestellt haben, kann eine Umstellung auf nur noch moderne Authentifizierungsverfahren angestrebt werden. Das Ausphasen des Passwortes kann dabei ebenso schrittweise erfolgen, z.B. indem der Login mit Passwort als Option unterhalb der neuen modernen Authentifizierungsverfahren angeboten wird.

- Die Nutzung von „nur“ modernen Authentifizierungsverfahren und die Abschaltung des Passwortes sind für viele Unternehmen heute vermutlich noch nicht vorstellbar, dennoch ist auch der letzte Schritt die Abschaltung des Passwortes schon in der Vision zu betrachten. Die Abschaltung des passwortbasierten Logins sollte mit entsprechender Vorlaufzeit angekündigt werden, um auch die letzten noch nicht umgestellten Nutzer zur Nutzung der modernen Authentifizierungsverfahren zu motivieren.

Die immer gleichen Herausforderungen

Registrierung

Manche Unternehmen sehen beim Zugang für Ihre Kunden ein hohes Risiko, das die Registrierung zu aufwändig oder komplex wird, was die Churn-Rate (Absprungrate) erhöht. Bei anderen Organisationen ist dies möglicherweise kein Grund, weil sie aufgrund der Benutzer-Accounts das notwendige Übel ist, welches im Rahmen des Gesamt-Serviceangebots verwendet werden muss. Für alle Unternehmen gilt jedoch, dass die Gefahr von Hackerangriffen mit Benutzerkennung und Passwort basierten Accounts unglaublich groß ist und es nur eine Zeitfrage ist, bis dadurch ein unberechtigter Zugang möglich ist.

Auswahl von Alternativen

Je nach aktueller Implementierung der Benutzerverwaltung ergeben sich unterschiedliche Alternativen für die Implementierung.

Sehr häufig wird der Wunsch von Unternehmen geäußert, dass man im Grunde nur eine „2-Faktorauthentifizierung“ einführen möchte, um Accounts sicherer zu machen oder im Kundenumfeld entsprechende Captcha-Technologien einsetzen möchte, um die einfachen Hackerangriffe wenigstens erschweren zu können. Wir bezeichnen diesen Ansatz “On-Top-Ansatz“, weil er nichts substanziell verändert, sondern lediglich zusätzliche Verfahren verwendet.

Dieser “On-Top-Ansatz“ hat allerdings eine Reihe von Limitierungen, weil

- nach wie vor die Benutzerauthentifizierung mit Benutzerkennung + Passwort erfolgt,

- meist nur ein, zwei alternative Methoden für die 2-Faktor-Authentifizierung implementiert werden können,

- die Implementierungen meist sperrig wirken und durchaus kostspielig sind, wenn zusätzliche Hardware benötigt wird.

Tatsächlich sollte die Auswahl von Alternativen folgenden Prinzipien folgen:

- In welche Richtung entwickeln sich die Authentifizierungsmethoden, welche Protokolle und Technologien bieten bspw. Endgerätehersteller heute an?

- Welche Benutzererfahrung haben ihre unterschiedlichen Nutzer mit den Authentifizierungsverfahren – reicht es wirklich ein oder zwei Alternativen anzubieten?

Ein ganz wesentlicher Punkt ist jedoch, dass ihre Nutzer Benutzer-IdD+ Passwort nicht mehr als primäre Authentifizierungsmethode verwenden, damit sich Hacker nicht mit Benutzerlisten aus dunklen Kanälen an ihrer Benutzerverwaltung abarbeiten können.

Kommunikationskonzept und Benutzer-Selfservices für die Umstellung

Veränderungen von gewohnten Abläufen ist nicht immer einfach. Aus dem Grund gehört zu jeder Umstellung auch ein einfaches und einleuchtendes Kommunikationskonzept implementiert in die Software.

Klare Linien

Motivieren sie ihre Benutzer alternative Verifikationsmethoden zu verwenden und stellen sie das Passwort nur noch als zweite Option zur Multifaktorauthentifizierung zur Verfügung.

- Setzen sie gängige und intuitive Benutzerverifikationen bereits bei der Registrierung ein. Benutzer können so ihre Verifikationsmethoden sukzessive einrichten.

- Erzwingen sie nicht das Setzen eines Passwortes – nehmen sie das Passwort als alternative Methode für 2FA, eingerichtet durch den Nutzer.

- Ermöglichen sie ihren Benutzern eine signifikante Auswahl und die Konfiguration von Verifikationsmethoden – sicher: ein Benutzer wird nicht alle Verfahren aktivieren.

- Legen sie die zu verwendenden Verifikationsmethoden auch auf Basis der Kritikalität der Applikationen fest.

- Motivieren sie den Nutzer beim Login eine neue und moderne Verifikationsmethode einzurichten, ggf. erinnern sie ihn daran.

Fazit

Moderne Authentifizierungsverfahren wie FIDO2 bzw. Passkeys ist die Zukunft und wird über die Zeit den traditionellen Login über Passwörter ablösen. Dabei sind neben dem Nutzer, der schwache oder vorhersehbare Passwörter wählt, auch die zunehmende Anzahl von Datenlecks und Phishing-Angriffen zu einem Problem und großen Risiko für Passwörter geworden.

Für Unternehmen ist es wichtig heute den Schritt Richtung moderner Authentifizierung zu gehen und dabei geeignete Methoden der Authentifizierung, je nach Use Case und Applikation, auszuwählen, um so ein höchstes Maß an Sicherheit und Benutzerfreundlichkeit zu erreichen.

Klar ist, wir alle benutzen heutzutage noch hier und da Passwörter, sei es im privaten oder geschäftlichen Umfeld – und ja, hin und wieder sind es auch die gleichen Passwörter. Aber uns muss bewusstwerden, dass es schon heute bessere und sichere Alternativen zu dem Einsatz von Passwörtern gibt oder man zumindest durch eine Multi-Faktor Authentifizierung – also durch den Einsatz eines zweiten Faktors zur Authentifizierung – die Sicherheit erhöhen kann! Wir bei cidaas setzen uns daher für passwortlose Login-Alternativen ein!