A Guide to Complete Zero Trust – Cloud, Mobile und Remote-Arbeit als Treiber des Zero Trust-Ansatzes

Die IT-Landschaft hat sich in den letzten Jahren massiv verändert. In diesem zweiten Teil unserer Blogserie „A Guide to Complete Zero Trust“ werfen wir einen genaueren Blick auf zwei der größten Veränderungen der letzten Jahre und analysieren dabei, welche Auswirkungen diese Veränderungen auf die IT-Sicherheit haben. Beginnen wir mit der Cloud:

Im aktuellen Cloud-Service Umfeld gibt es hauptsächlich drei Arten von Diensten, nämlich Infrastructure as a Service (IaaS), Platform as a Service (PaaS) und Software as a Service (SaaS). Alle drei erfreuen sich seit Jahren einer stetig steigenden Nachfrage, sodass heute fast jedes Unternehmen zumindest in gewissem Umfang auf Cloud-Services setzt. Dieses rasante Wachstum wird nicht nur durch die Migration bestehender Anwendungen in die Cloud erzeugt, sondern auch durch die Entwicklung neuer Anwendungen in der Cloud beschleunigt. Diese Lösungen werden oft als Cloud-Native-Anwendungen bezeichnet. Die Wachstumsraten sind so beeindruckend, dass die Synergy Research Group das Wachstum für den Software as a Service Markt derzeit auf 30 Prozent jährlich beziffert.

Diese Verlagerung in die Cloud ist angesichts der vielen Vorteile, die die Cloud mit sich bringt, nicht überraschend – von den Kosten über die gesteigerte Effizienz bis hin zur Markteinführung. Darüber hinaus bietet die Cloud auch mehrere Vorteile in Bezug auf die Sicherheit, da der Fokus der Cloud-Anbieter auf ihr Kerngeschäft – d. h. die Cloud einschließlich ihrer Sicherheit – im Vergleich zu den Cloud-Kunden (Nutzern) in der Regel besser positioniert ist.

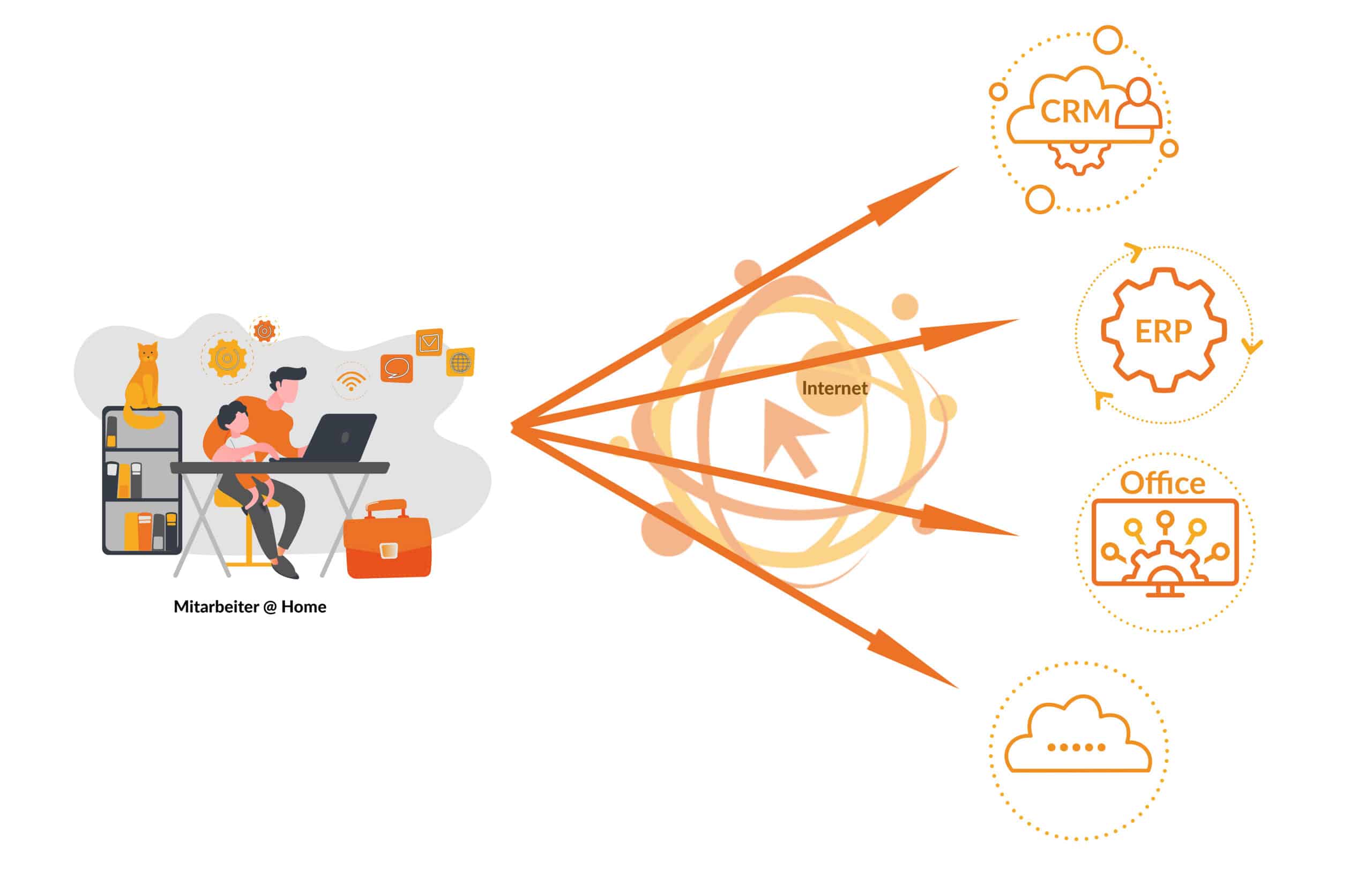

Betrachten wir nun die Auswirkungen der Nutzung von Cloud-Services im Kontext von Zero Trust. Der Cloud-Markt ist sehr heterogen, wobei Amazon (AWS), Google (GCP) und Microsoft (Azure) die dominierenden Akteure auf dem Markt für Infrastructure as a Service (IaaS) und Platform as a Service (PaaS) sind. Auch wenn Microsoft und Google mit Ihren Office Angeboten, Office 365 und Google Workplace, auch eine Kategorie im Software as a Service dominieren, ist insbesondere der Markt für Software as a Service sehr heterogen. Von ERP und CRM-Anbietern, über Projektmanagement-Tools und Zeiterfassungssystemen, bis zu Helpdesk-Lösungen und mehr gibt es eine Vielzahl von Angeboten, die von Unternehmen genutzt und als Software as a Service angeboten werden.

Trotz der großen Vorteile, die Software as a Service (SaaS) Lösungen mit sich bringen, erweist sich vor allem die Verteilung als Problem für klassische IT-Sicherheitskonzepte. Die eingesetzte Software läuft nicht mehr im Firmennetz und der bisherige Ansatzpunkt der IT-Sicherheit, also der Schutz des Firmennetzes, erweist sich damit als obsolet. Um es auf den Punkt zu bringen: „Die Software as a Service läuft dort, wo der Anbieter es möchte“ – die Software as a Service-Anbieter garantieren zwar höchste Sicherheit für ihre Anwendungen, die Anwender, also die Mitarbeiter des Unternehmens, sind aber nicht mehr in dem Maße geschützt, wie es bei den bisherigen IT-Sicherheitsmaßnahmen der Fall war. Auch der Zugriff, der bisher vor allem im und aus dem unternehmensinternen Netz stattgefunden hat, verlagert sich nun ins Internet.

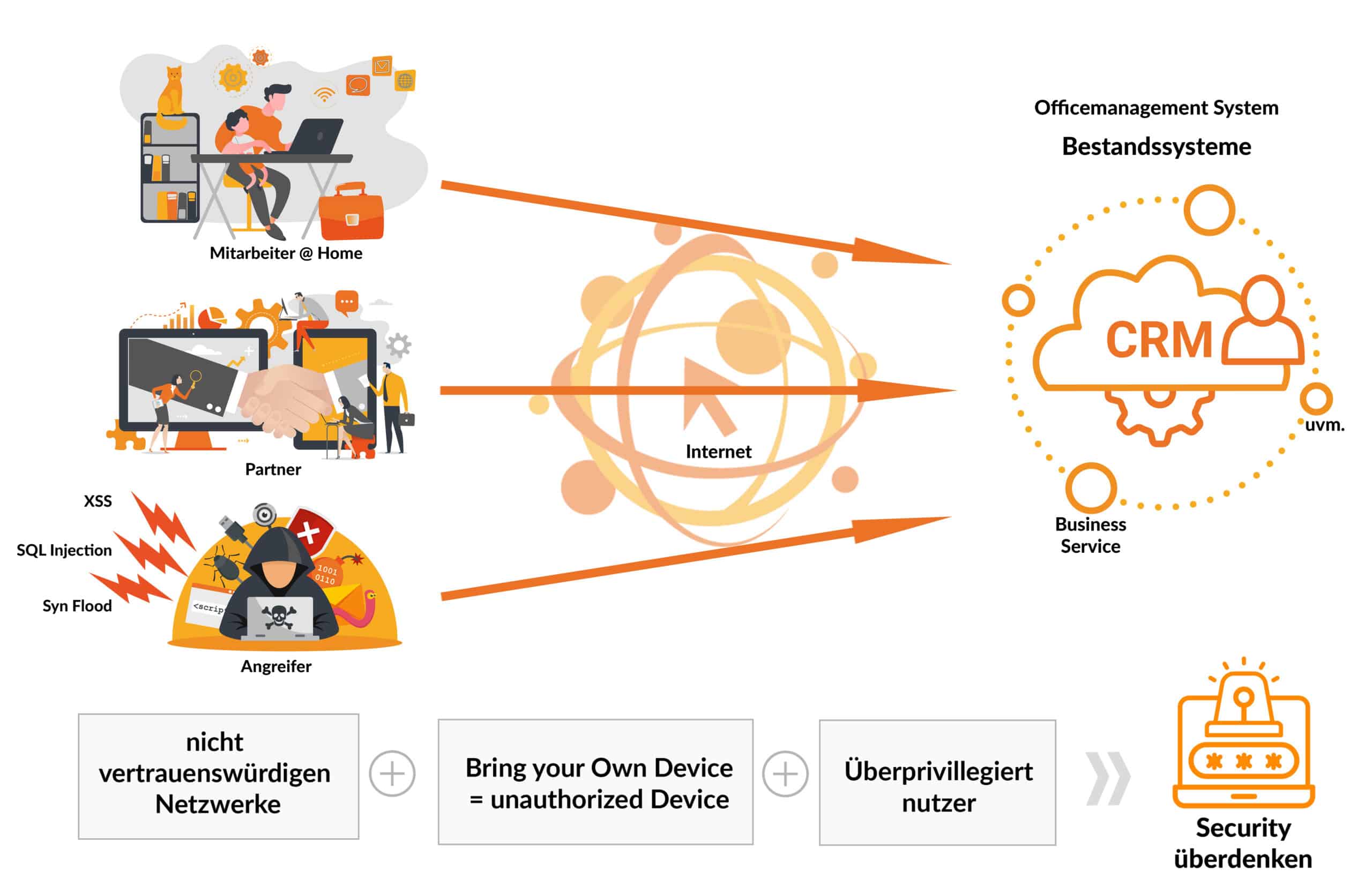

Neben verschiedenen Vorteilen, die die Cloud gegenüber herkömmlichen Lösungen bietet, tragen auch organisatorische Trends und Veränderungen zur Verlagerung von Anwendungen aus dem unternehmensinternen Netz ins Internet bei. Mobiles und Remote-Arbeiten sorgen dafür, dass sich die Nutzer nicht mehr nur im unternehmensinternen Netz aufhalten, sondern zunehmend auch außerhalb des Netzes, d.h. über das Internet, darauf zugreifen. Die zunehmende Vernetzung mit Kunden und Partnern sorgt zudem dafür, dass Zugriffe aus und innerhalb des unternehmensinternen Netzes eher die Ausnahme als die Regel sind. Darüber hinaus müssen auch Konzepte wie Bring Your Own Device (BYOD) berücksichtigt werden – das Gerätemanagement (Device Management) aller Geräte ist allein schon aufgrund der Vernetzung mit Partnern und Kunden nicht mehr möglich.

Die oben genannten und viele weitere konzeptionelle und technische Neuerungen im Bereich der IT-Sicherheit haben in der Tat ein notwendiges Umdenken in der IT-Sicherheit beschleunigt, das zu einem Paradigmenwechsel führt, nämlich Zero Trust. Hier kommt ein modernes Cloud Identity & Access Management wie cidaas ins Spiel. cidaas lebt Zero Trust und entwickelt es Tag für Tag weiter, sorgt aber auch dank seines verhaltensbasierten Clusterings dafür, dass die Nutzer nie mit komplizierten Login-Prozessen belästigt werden, sodass der Fokus nie vom nutzerfreundlichen digitalen Identitätsmanagement in irgendeiner Form abgelenkt wird. cidaas garantiert ein einzigartiges und sicheres Benutzererlebnis mit cidaas FDS (Fraud Detection System), Smart Multi-Factor Authentication und vielem mehr!

Verpassen Sie nicht unsere weiteren Teile der Blogserie ‘Guide to complete Zero Trust’

- Was ist „Zero Trust“ und warum brauchen wir es? (Teil 1)

- Wie Forrester und Google Zero Trust zum Mainstream entwickelt haben? (Teil 3)

- Identität als Kernbaustein von Zero Trust (Teil 4)

Wenn Sie mehr über „Complete Zero Trust – The Paradigm Shift in IT Security“ erfahren möchten, steht Ihnen unser Whitepaper zur Verfügung!